威胁情报如何生产?

威胁情报生产来源:

-

开源情报

- 开源情报(Open-source intelligence OSINT),美国DNI和DoD把OSINT定义为:"从公开可用的信息所产生,定期进行收集,萃取和供应,以满足特定的情报需求."

- OSINT的来源有非常多,传统的OSINT包括:

- 媒体

- 网络社群

- 公开数据

- 社会观测(无人机,无线电,卫星等)

- 学术活动或会议

- 暗网等

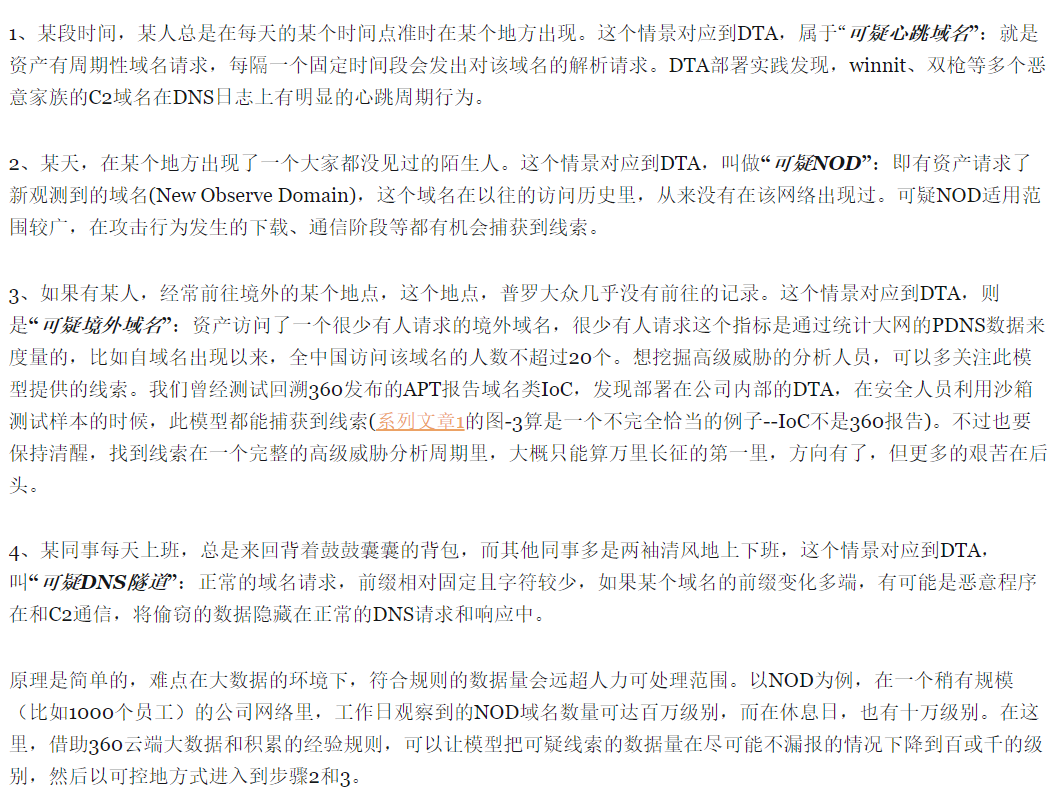

- 一些网络安全相关从业人员会经常在网络社群上分享一些公开的情报,这些即是我们威胁情报中说的OSINT,如下图:

-

这些情报通常上下文信息不足,所以不能直接用于实际生产环境,通常还需要做进一步的验证或分析

-

对于Twitter来说,有一些公开的项目如:TwiTi,Twitter IOC Hunter,InQuest IOC DB等

-

终端设备

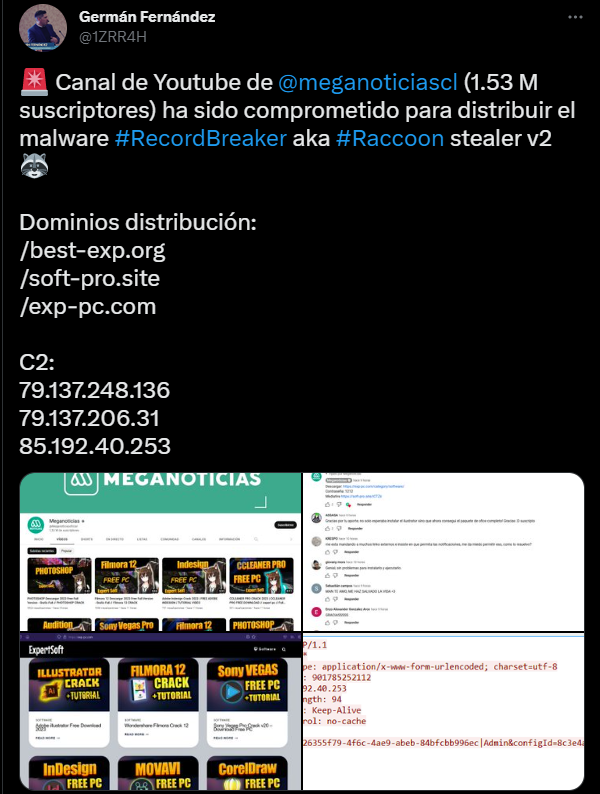

- 提供端点保护产品的一些厂商,如杀软,EDR等,可以从终端中获取到大量的恶意软件及其关联C2等,该方法根据所提供产品的能力,几乎可以完全覆盖痛苦金字塔

- 提供端点保护产品的一些厂商,如杀软,EDR等,可以从终端中获取到大量的恶意软件及其关联C2等,该方法根据所提供产品的能力,几乎可以完全覆盖痛苦金字塔

-

网络设备

- 同上,一些流量设备如IDS,IPS,WAF等,可以获取到很丰富的网络流量,通过规则匹配等获取到恶意的网络流量,进而拓展威胁信息

- 如下检测CobalStrike的suricata规则:

alert tcp any any -> any any (msg:"CobaltStrike C2 Server"; flow:to_client; content:"HTTP/1.1 200 OK |0d0a|"; fast_pattern; depth:18; content:"Date: "; pcre:"/^HTTP/1.1 200 OK \r\nContent-Type: [^\r\n]{0,100}\r\nDate: [^\r\n]{0,100} GMT\r\n(Content-Length: \d+\r\n)\r\n/"; threshold:type limit, track by_dst, count 1, seconds 600; classtype:exploit-kit; priority:2; sid:3016012; metadata:created_at 2019_08_05; rev:3;)

-

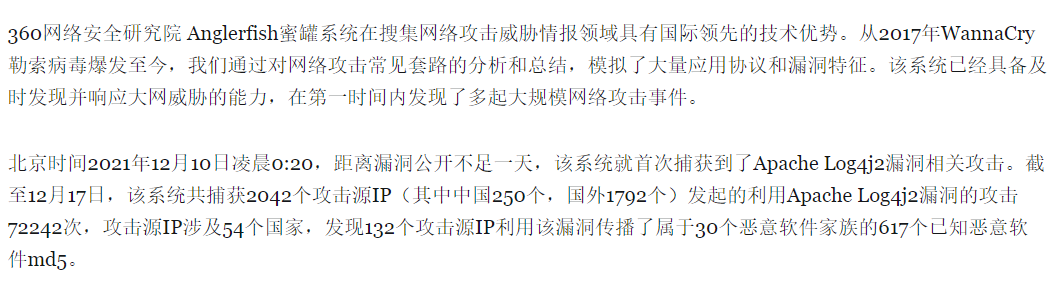

蜜罐

- 蜜罐是通过模拟易失陷设备或主机的环境,并暴露一些敏感服务端口,来引诱攻击,很多自动化扫描的攻击场景下,可通过蜜罐进行捕获,如botnet,挖矿等,且一些新出的漏洞利用也通常会在短期内进行全网自动化攻击扫描,通过蜜罐也可以快速的收集相关恶意数据.

- 如360 netlab的蜜罐系统在不足一天内即捕捉到了log4j的漏洞利用攻击

-

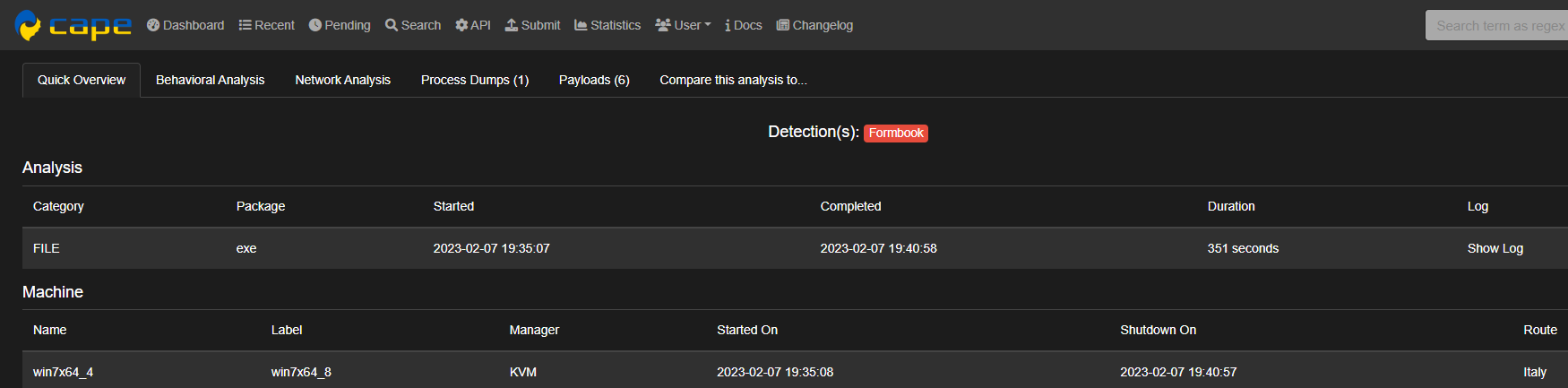

沙箱

- 沙箱是通过创建一个隔离的环境,通过模拟样本程序的行为,提取行为特征,进而进行特征规则匹配来判断是否是恶意的,以及相关的网络通信流量等数据,一些恶意软件通常会带有多个通信C2,对沙箱进行定制化的开发,可以捕获到相关恶意样本家族的更多的C2数据.

- 可参考一些开源的项目如:Cape,Cuckoo等

-

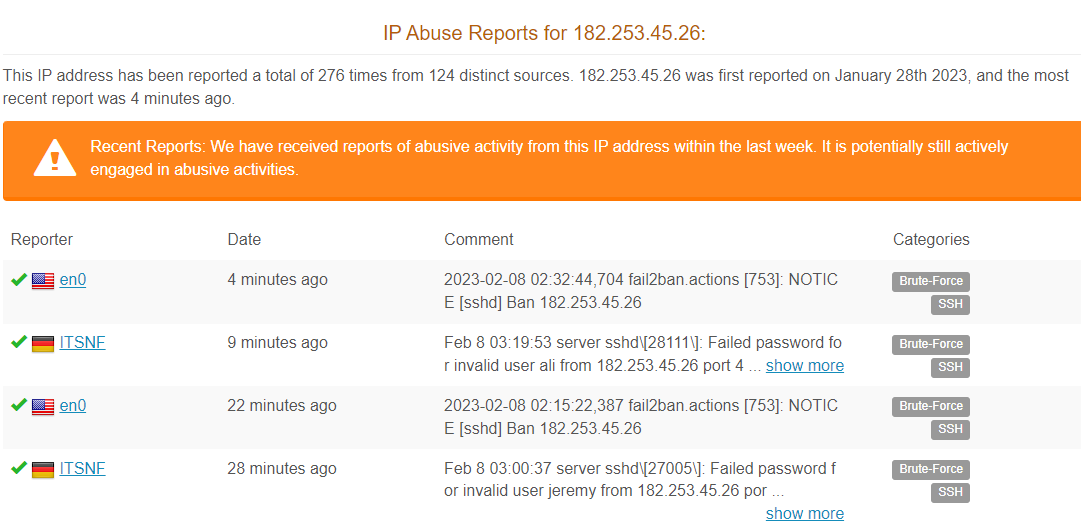

外部交换或购买

- 一些厂商提供交换的或售卖的数据,如virustotal,可以通过购买其服务来获取大量的样本程序,进而可通过自研沙箱提取数据生产情报,或者通过一些相关领域的厂商购买服务,像abuseIPDB等提供IP相关的情报信息

- 一些厂商提供交换的或售卖的数据,如virustotal,可以通过购买其服务来获取大量的样本程序,进而可通过自研沙箱提取数据生产情报,或者通过一些相关领域的厂商购买服务,像abuseIPDB等提供IP相关的情报信息

-

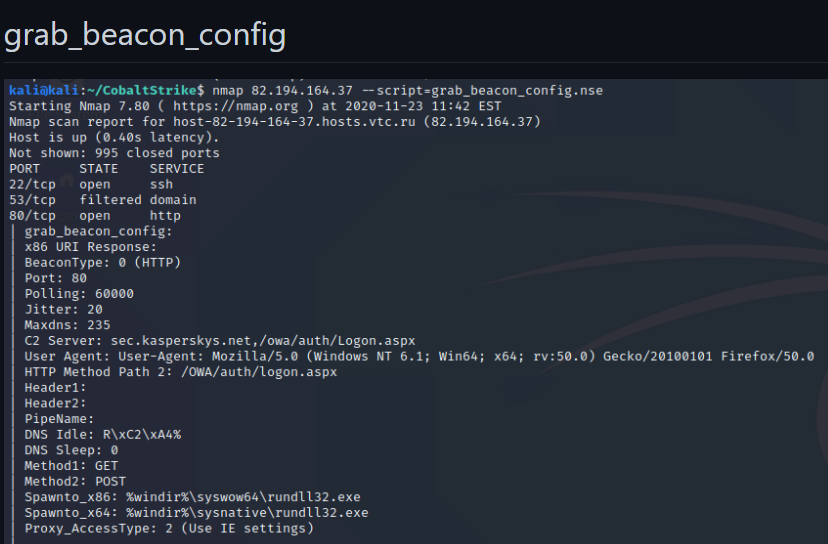

主动收集(测绘)

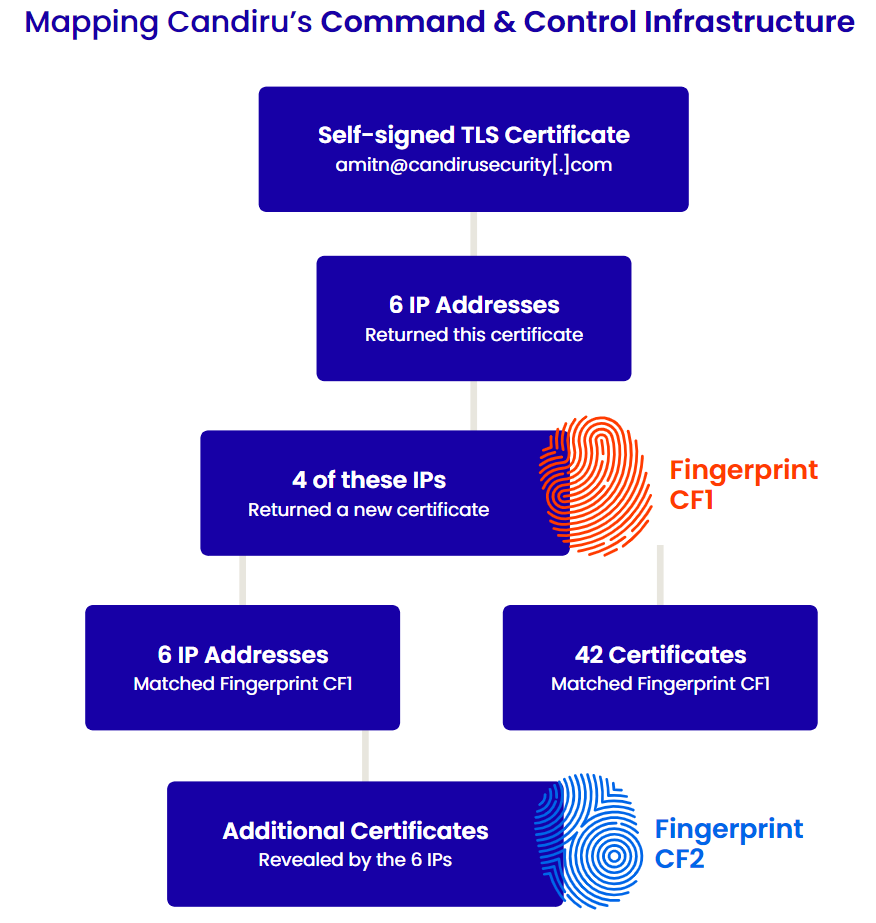

- 通过分析恶意软件的特征数据,通过对全网进行扫描来收集相关的恶意软件C2服务器,也可以通过使用censys,fofa等厂商提供的网络测绘数据来协助

- 如对CobaltStrike流量进行分析后提取特征,使用nmap进行全网扫描后得到大量的CobaltStrike C2服务器

- 以及公民实验室对Candiru进行分析后提取特征关联出Candiru使用的其他的基础设施

-

应急响应、取证

- 通常一些高威胁样本可以绕过安全产品的告警,终端采集的方法无效时.但又在企业内部发现了异常,比如异常的权限访问,异常的上传流量,或者在更新新的威胁指标后通过回溯发现了历史的异常指标等.此时需要应急响应入场,并对相关现场进行取证分析,从而获取到很多高价值的情报.

-

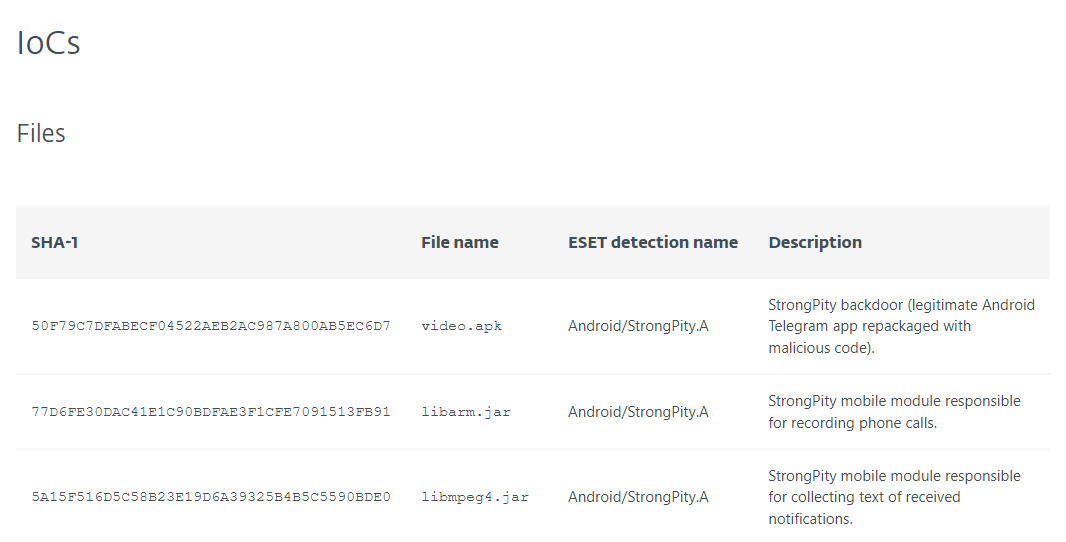

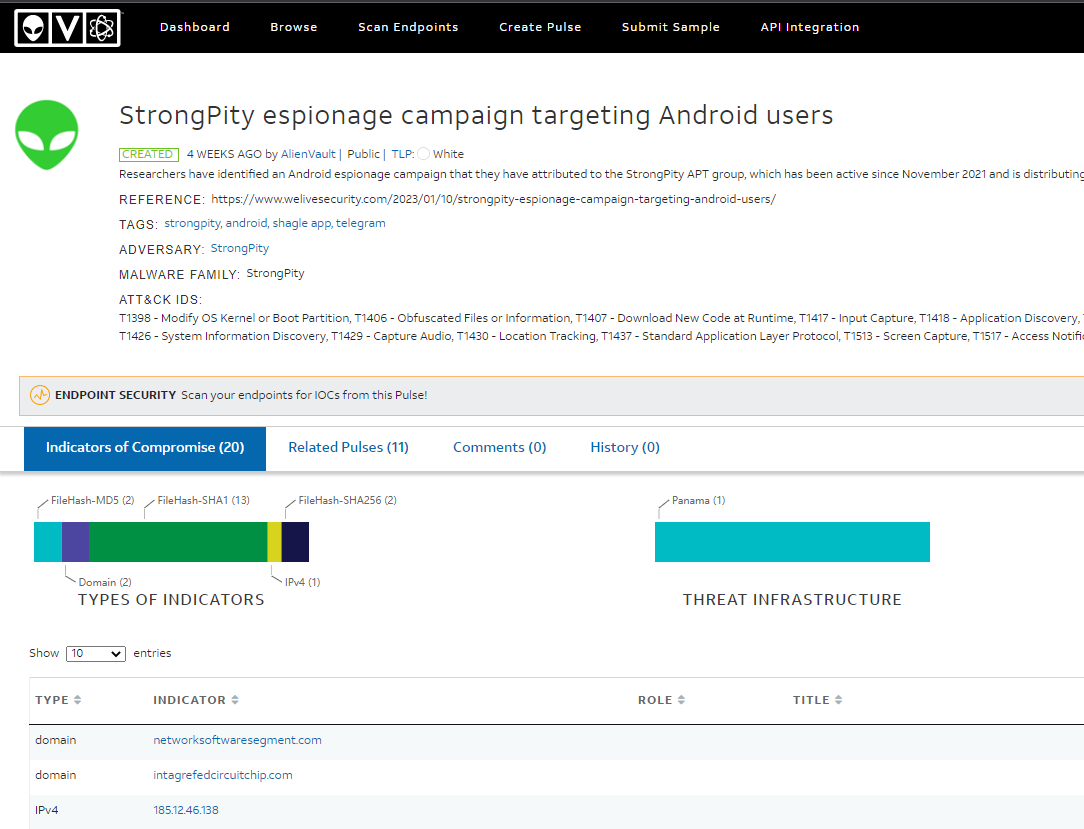

爬虫或订阅

- 一些安全厂商定期会发布威胁报告,提供对恶意软件的详细分析,相关的威胁指标(IOCs)等,通过爬虫或者订阅可以获取到大量的特定某些家族或组织的威胁情报信息

- 相关数据也可以通过公开平台Alienvault获取

- 一些安全厂商定期会发布威胁报告,提供对恶意软件的详细分析,相关的威胁指标(IOCs)等,通过爬虫或者订阅可以获取到大量的特定某些家族或组织的威胁情报信息

-

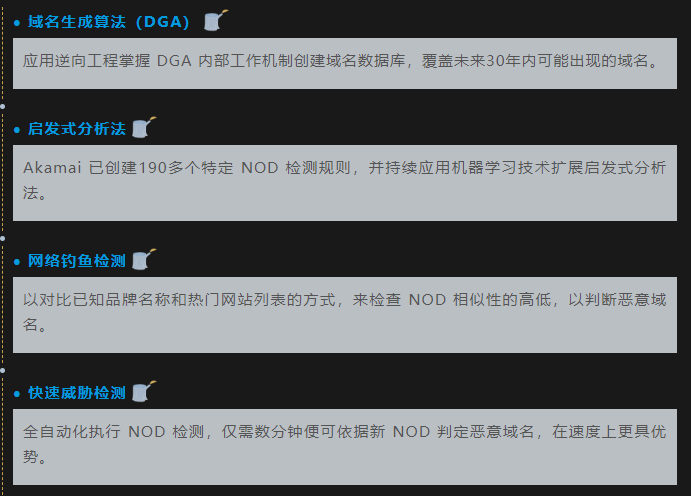

机器学习

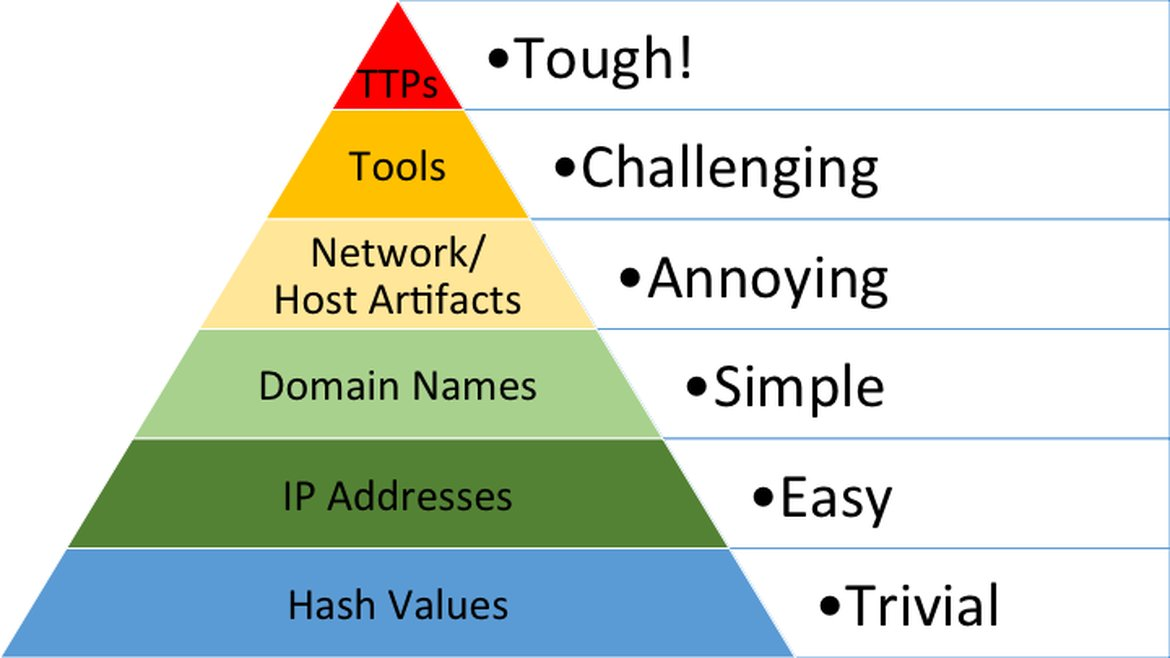

- 通过机器学习,自动化检测并识别恶意域名

- 如腾讯威胁情报中心的恶意域名检测引擎(Malicious Domain Detection Engine,MDDE)方法

- Akamai的新发现的域名(Newly Observed Domain,NOD)检测方法

- 360netlab DTA的检测模型